Vamos a ver como evitar que un ransomware cifre los ficheros en Windows. Para ello debemos de tomar unas medidas que pasan por realizar unos cambios en la configuración de nuestro sistema operativo.

Primero vamos a ver que es y en que consiste un RasomWare, aunque por popularidad, conoceremos este tipo de infección por los métodos recientemente usados para transmitirlo, que han sido el envío de una falsa factura de Endesa o de Correos, en este último caso, comentando que tenemos un paquete pendiente de recogida.

Un ransomware (del inglés ransom, ‘rescate’, y ware, por software) es un tipo de programa informático malintencionado que restringe el acceso a determinadas partes o archivos del sistema infectado, y pide un rescate a cambio de quitar esta restricción. Algunos tipos de ransomware cifran los archivos del sistema operativo inutilizando el dispositivo y coaccionando al usuario a pagar el rescate.

Se hicieron populares en Rusia y su uso creció internacionalmente en junio del 2013. La empresa McAfee señaló que sólo en el primer trimestre del 2013 había detectado más de 250 000 tipos de ransomware únicos.

Las configuraciones las vamos a separar para equipos domésticos y servidores. En este primer post vamos a ver las medidas para los equipos domésticos y en otro que se publicará en estos días, las medidas para servidores.

Para equipos domésticos, la primera y fundamental medida es desactivar el uso de scripts, ya que todas las infecciones recibidas por correo electrónico, se basan en la ejecución de un script para realizar la encriptación.

Como los ransomware en si, no son virus, tenemos que tomar otras medidas, ya que lo normal es que el antivirus no detenga el proceso ni la ejecución.

mostrar la verdadera extensión de los archivos

-

Para abrir Opciones de carpeta, haga clic en el botón Inicio, en Panel de control, en Apariencia y personalización y, por último, en Opciones de carpeta.

-

Haga clic en la ficha Ver y, a continuación, en Configuración avanzada, realice una de las acciones siguientes:

-

Para mostrar las extensiones de nombre de archivo, desactive la casilla Ocultar las extensiones de archivo para tipos de archivo conocidos y, a continuación, haga clic en Aceptar.

-

Con este paso veremos siempre la verdadera extensión de los archivos, y así no inducir a la confusión y ejecutar el archivo de encriptación pensando que es un PDF, Word, Excel, etc.

Desactivar Windows Script Host

Microsoft Windows Script Host (WSH) es una tecnología de automatización para los sistemas operativos Microsoft Windows hizo Proporciona capacidades de scripting comparable a batchfiles, pero con un soporte de funciones ampliado. Originalmente fue llamado Windows Scripting Host, pero cambió de nombre en la segunda versión.

Windows Script Host (WSH) se usa para interpretar y ejecutar JScript (archivos .JS) y VBScript (archivos .VBS y .VBE) que pueden ser potencialmente peligrosos.

Numerosas campañas de spam están usando varias familias ransomware a través de archivos adjuntos .zip. Y los archivos .zip contienen Normalmente, un JScript (.js / .JSE) Un archivo que, si se hace clic, se ejecutará a través de Windows Script Host.

Se puede ditar el registro de Windows para desactivar WSH.

Aquí está la clave (carpeta).

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows Script Host\Settings

Crear un nuevo valor DWORD denominado «Enabled» y establezca los datos de valor a «0«.

Para Ello tenemos que abrir el Editor de registro, pulsando las teclas «Windows» + R, con ello se abrirá el diálogo de ejecutar y escribimos regedit y pulsamos ENTER.

Ya en el editor de registros accedemos a la clave (carpeta), HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows Script Host\Settings y creamos el nuevo valor DWORD «Enabled» y establezca los datos de valor a «0«.

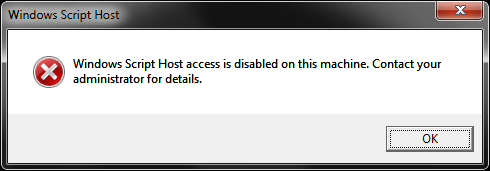

Una vez realizado este cambio reiniciamos el equipo y cuando vayamos a ejecutar un script (forma común de infección rasomware), recibiremos el siguiente mensaje emergente:

Otra opción es crear un archivo de proceso por lotes para que nos añada automáticamente la cadena en el registro. La sentencia que tenemos que incluir en el archivo es la siguiente:

Otra opción es crear un archivo de proceso por lotes para que nos añada automáticamente la cadena en el registro. La sentencia que tenemos que incluir en el archivo es la siguiente:

REG ADD "HKCU\Software\Microsoft\Windows Script Host\Settings" /v Enabled /t REG_SZ /d 0

En el siguiente post explicaré como crear directivas locales para bloquear de manera mas exhaustiva este tipo de infección.

Un saludo y hasta la próxima

ummm. conchale, muy buena la información. desconocía algunas cosas.