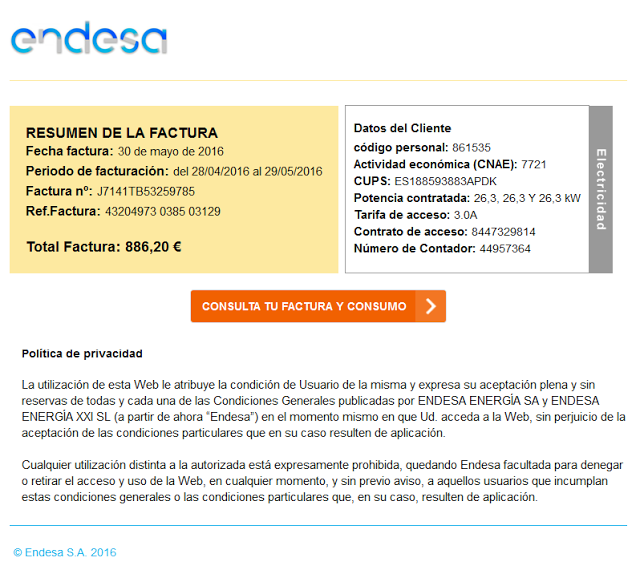

De nuevo podemos recibir una Falsa factura electrónica, en este caso de Endesa, con infección ransomware. Para lo que no conozcan este tipo de virus, lo que hace en nuestro sistema es ENCRIPTAR los datos a los cuales tiene acceso.

Se centra en archivos con datos importantes como son; base de datos, fotos, archivos word, excel y un largo etc. El problema es que dependiendo del tipo de encriptación puede ser imposible revertir el proceso por nuestra cuenta, obligándonos a pagar un «rescate» por los datos.

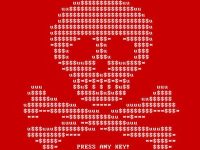

Cuando ya tenemos las infección en el equipo, el desarrollador del virus se encarga de mostrarnos de alguna forma, la cantidad económica a desembolsar y el proceso para realizar el pago por BitCoins, especificando una hora tope, que si se sobrepasa, el importe aumenta.

El correo tiene el siguiente contenido:

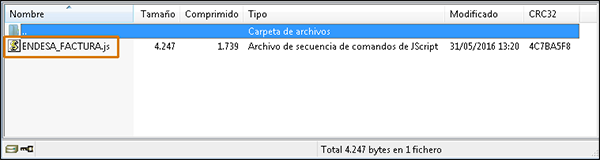

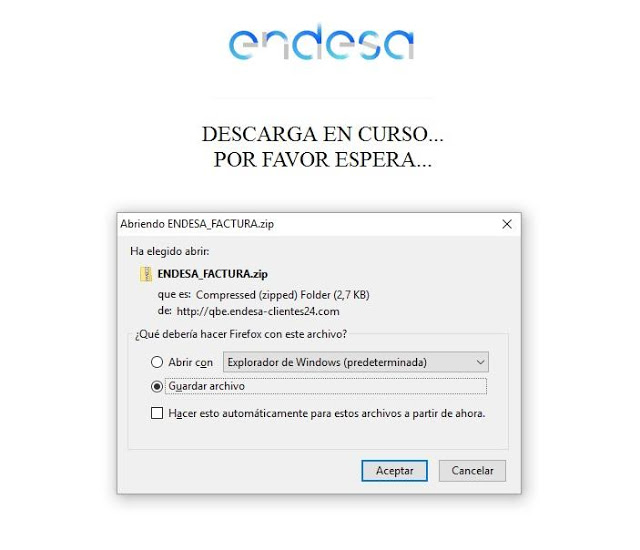

Al realizar click en CONSULTA TU FACTURA Y CONSUMO >, realizamos la descarga del archivo que contiene el virus:

Cuando abrimos el archivo encontramos que dentro hay otro archivo que se llama endesa_factura.js

Cuando abrimos el archivo encontramos que dentro hay otro archivo que se llama endesa_factura.js

Si ejecutamos este archivo es cuando contaminamos el ordenador, ya que es el que desencadena la encriptación de archivos. Es común que después de la infección veamos alguna pantalla como la siguiente en la que nos especifica la cantidad a pagar y el tiempo que tenemos para ello, aumentando dependiendo del tiempo que transcurra:

Dependiendo del tipo de infección será posible revertir el proceso sin pagar, pero en la mayoría de los casos no queda otra que acceder a la extorsión. Todo depende del valor de los datos bloqueados.

Si podemos realizar un cambio en la configuración de nuestro equipo para evitar que, en un futuro, podamos ejecutar estos archivos y prevenir la infección. Porque si recordáis, hace relativamente poco, la misma infección usó un falso comunicado de Correos para conseguir que pulsaremos en el enlace e infectarnos de la misma manera.

El proceso para evitar que podamos ejecutar Scripts de Java o de Visual Basic sería crear un valor en el editor de registros para deshabilitarlo. Los pasos son los siguientes:

Los pasos son los siguientes:

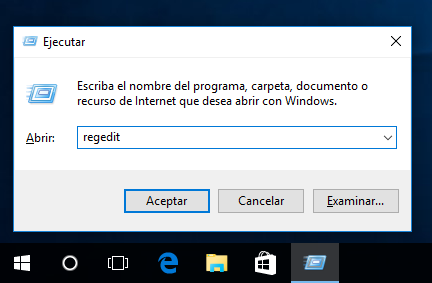

Pulsamos la Tecla Windows + R, se abrirá la ventana de ejecutar y escribimos «Regedit» y luego a Aceptar:

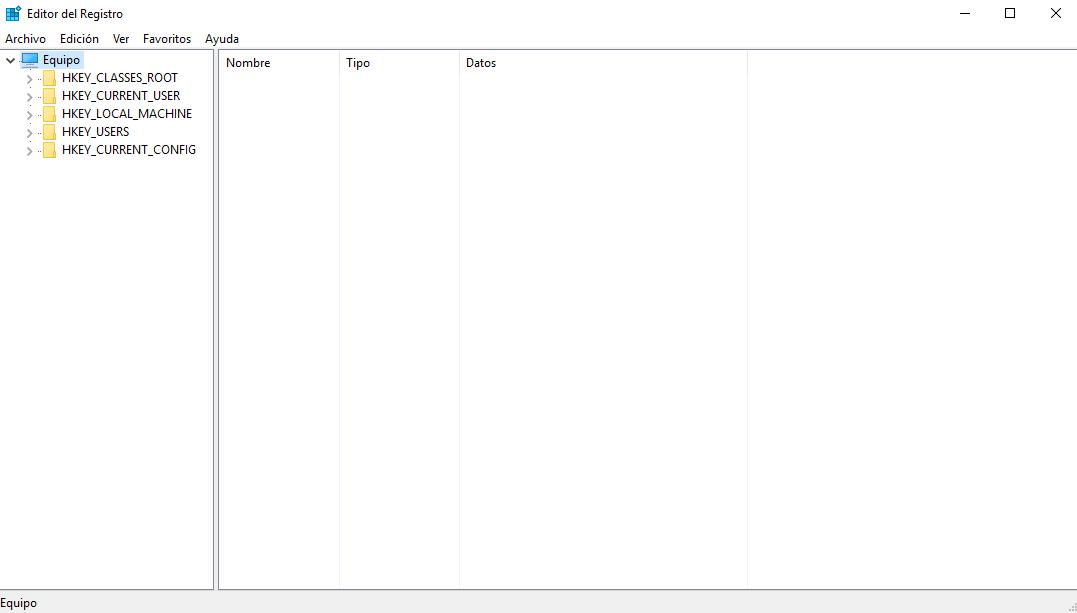

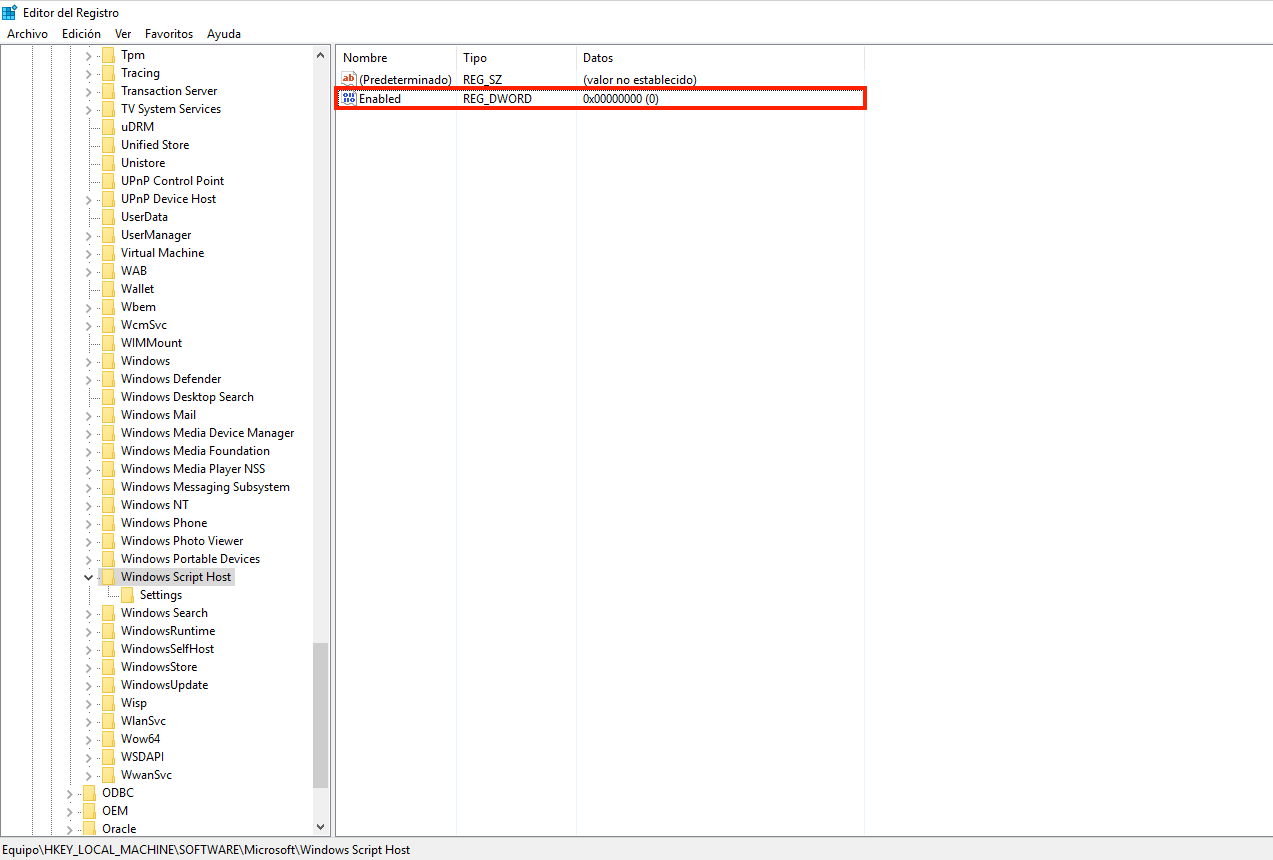

Se abrirá la ventana principal de Editor de Registro, y tenemos que abrir la siguiente ruta:

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows Script Host\Settings

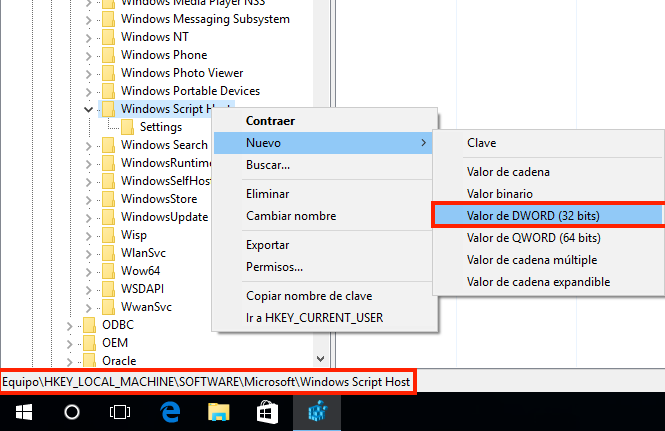

Pulsando con el botón derecho sobre la línea Windows Script Host, elegimos Nuevo y por último Valor de DWORD (32 bits):

En el nombre escribimos «Enabled» y dejamos el valor en «0» para que quede deshabilitado.

Con este proceso queda deshabilitada la ejecución de Scripts, por lo que aunque pulsemos de forma accidental sobre el archivo infectado, no se ejecutará.

Un saludo y hasta la próxima.